勒索软件解决方案

让勒索软件攻击无功而返

已知漏洞仍然是勒索软件利用漏洞最常的入侵点。一旦攻入内部,攻击者就会针对 Active Directory (AD) 薄弱环节发送攻击,从而提升特权并在整个组织内部传播代码。 Tenable 提供基于风险的视图囊括了所有漏洞和 AD 错误配置,您可在勒索软件在其攻击路径中将其阻断。

阅读电子书: 现代勒索软件攻击剖析

勒索软件将不良的网络安全机制当作提款机

不管是倒霉的一天还是糟糕的一年,两者之间的差别就是有没有良好的网络安全机制。无论是利用已知的 RDP 漏洞或 VPN 漏洞,还是对特权 AD 帐户进行不当限制,勒索软件的战术都毫无秘密可言。网络安全团队需要加强基本安全措施,以防攻击。

采取基于风险的方法来消除勒索软件攻击途径

要防御勒索软件,您必须在攻击利用缺陷之前主动加以解决。因此,洞察整个攻击面中的所有漏洞和错误配置非常重要,这样才能根据威胁情报预测最重要的问题,并迅速采取行动,解决网络风险。Tenable 可以帮助您在缺陷变为影响业务的问题,甚至在头条新闻大肆报导前就找到并加以修复。

采用基于风险的漏洞管理消除入侵点

勒索软件攻击会利用众所周知的软件漏洞,包括最近针对远程访问基础设施(CVE-2019-19781、CVE-2019-11510)、Microsoft Windows 错误(CVE-2017-0143、CVE-2018-8453、CVE-2020-1472)和 Active Directory (CVE-2020-1472)。持续掌握所有资产和漏洞的可见性非常重要,这样可以了解哪些地方存在风险暴露问题。利用 20 万亿个威胁、漏洞和资产数据点来预测威胁制造者会积极利用哪些漏洞,让您可以专注于最重要的事情。

使用 AD 安全功能消除攻击路径

一旦攻入网络,勒索软件攻击者就会伺机寻找利用 AD 薄弱环节的机会,借以提升权限并在整个企业中横向移动。只有很少的企业会正确限制或管理对特权 AD 帐户的使用,让企业为恶意软件的传播大开方便之门。通过减少特权 AD 组成员身份、强制执行多重身份验证以及监控 AD 的异常活动,即可在攻击发生之前查找并修复 AD 薄弱环节。

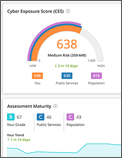

改善计划整体有效性和流程成熟度

如果勒索软件攻击得手,可能会增加企业成本,损失企业营收,造成企业瘫痪。要降低影响业务事件发生的可能性,必须了解您的计划在识别和解决与恶意软件攻击相关缺陷方面的有效性。利用关键指标来度量和传达您的运营控制机制在降低风险方面的有效性,并使用基准数据对行业内外的绩效进行对比。

主要企业效益

预防攻击得手

避免代价高昂的非计划停机、数据丢失和支付赎金。

专注于最重要的缺陷

解决勒索软件在获取初始驻足后最偏爱利用的漏洞,以及用于提升特权和部署恶意代码的重要 Active Directory 错误配置。

采取策略性行动

使用非技术业务领导者可理解的指标计算和传达勒索软件整体应对情况。