Tenable Identity Exposure

保护 Active Directory 并消除攻击路径

控制您的 Active Directory (AD) 和 Azure AD 安全,在缺陷对业务造成不利影响之前找到并修复这些缺陷。

Tenable Identity Exposure 是一款快速、无代理的 Active Directory 安全解决方案,让企业可以一目了然地掌握复杂 Active Directory 环境的所有情况,预测哪些领域最有助于降低风险,并在遭到攻击者利用之前消除攻击路径。

要求演示

不会产生

权限提升

横向移动

攻击者的下一步行动

在攻击发生前查找并修复 Active Directory 漏洞

使用 Tenable 的身份风险分数发现 Active Directory 中的风险暴露并对其进行优先级分析。使用分步骤修复指南减少您的身份风险。

实时检测并响应 Active Directory 攻击

检测 Active Directory 攻击,如 DCShadow、Brute Force、Password Spraying、DCSync 等。Tenable Identity Exposure 利用攻击洞见丰富您的 SIEM、SOC 或 SOAR,因此您可以快速响应并阻止攻击。

客户成功案例

“Tenable 解决方案将我们从 Active Directory 安全问题中解放出来,让我们可以专注于打造新业务。”Dominique Tessaro

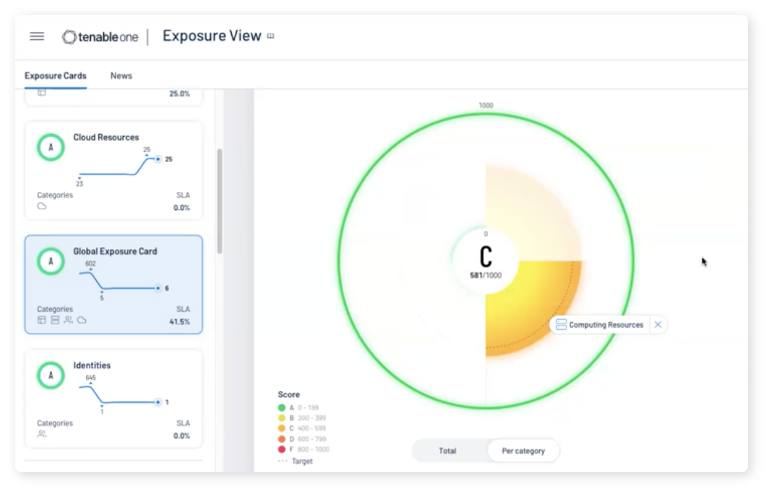

通过 Tenable One 风险暴露管理平台提供

Tenable One 是一个风险暴露管理平台,旨在帮助企业获得整个现代攻击面的可见性,集中精力预防潜在攻击,并准确传达网络安全风险,以支持企业达到最佳绩效。Tenable One 平台提供了广泛的漏洞覆盖范围,涵盖 IT 资产、云资源、容器、Web 应用程序和身份系统。

了解详情保障 Active Directory 的安全

- 发现威胁 Active Directory 安全的底层问题

- 识别危险的信任关系

- 使用 Identity Risk Score 对风险暴露进行评分并对修复进行优先级分析

- 抓取 Active Directory 和 Azure AD 的每个更改

- 将 Active Directory 更改与恶意操作联系起来

- 在 Active Directory 和 Azure AD 中统一身份

- 可视化攻击的深入细节

- 直接从事件详细信息中探索 MITRE ATT&CK 说明

常见问题

- 发现 Active Directory 配置内任何隐藏的弱点

- 发现威胁 Active Directory 安全的底层问题

- 用简单的术语分析每个错误配置

- 新的资产风险暴露评分功能通过结合漏洞、风险暴露和身份授权来量化资产风险(由 Tenable 的人工智能和大数据引擎提供支持)

- 针对每个问题获得建议的修复方法

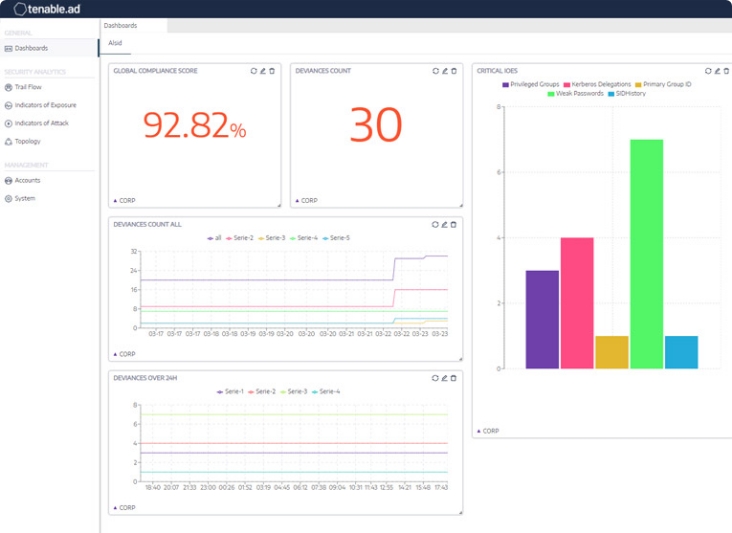

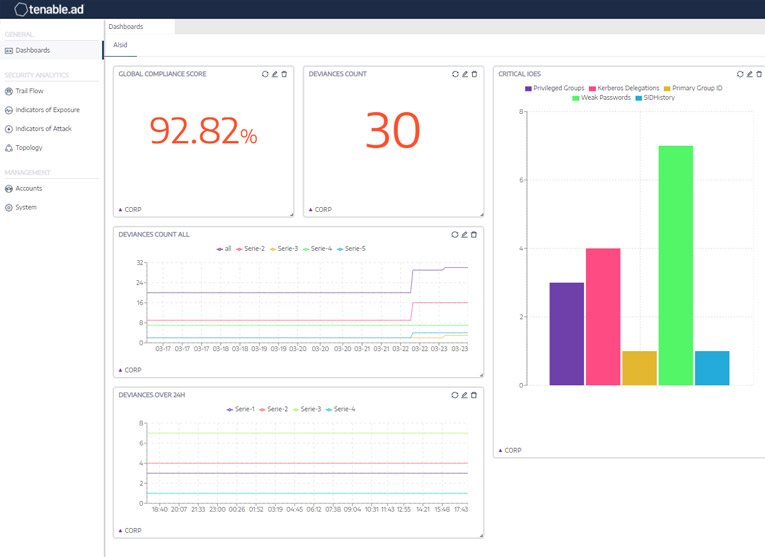

- 创建自定义仪表盘来管理您的 Active Directory 安全性,从而降低风险

- 发现危险的信任关系

- 新功能:查看 Active Directory 和 Azure AD 中的统一身份

- 掌握 AD 中的每一个更改

- 发现 Active Directory 中每个域的主要攻击

- 通过准确的攻击时间线可视化每个威胁

- 在单一视图中整合攻击分布情况

- 将 Active Directory 更改与恶意操作联系起来

- 分析 Active Directory 攻击的深入详细信息

- 直接从检测到的事件中探索 MITRE ATT&CK ® 说明

|

攻击载体 |

说明 |

已知攻击工具 |

Mitre 攻击阵列 |

|

运行 Kerberos 服务的特权帐户 |

使用可暴力破解的 Kerberos 服务主体名称的高特权帐户 |

Kerberom |

特权提升、横向移动、持久性 |

|

危险的 Kerberos 委派 |

检查没有授权危险的委派(未约束、协议转换等) |

Nishang |

特权提升、横向移动、持久性 |

|

在 Active Directory PKI 中使用弱加密算法 |

部署在内部 Active Directory PKI 上的根证书不得使用弱密码算法 |

ANSSI-ADCP |

持续性、特权提升、横向移动 |

|

针对关键对象的危险访问权限委派 |

发现了一些允许非法用户控制关键对象的访问权限 |

BloodHound |

泄露、横向移动、命令和控制、凭据访问、特权提升 |

|

密码策略中有多个问题 |

在某些特定帐户上,当前密码策略不足,无法确保提供可靠的凭据保护 |

Patator |

防御回避、横向移动、凭据访问、特权提升 |

|

危险的 RODC 管理帐户 |

负责只读域控制器的管理组包含异常帐户 |

Impacket |

凭据访问、防御回避、特权提升 |

|

已链接到关键对象的敏感 GPO |

由非管理帐户管理的某些 GPO 链接到敏感的 Active Directory 对象(例如 KDC 帐户、域控制器、管理组等)。 |

ANSSI-ADCP |

命令和控制、凭据访问、持久性、特权提升 |

|

已允许连接到域控制器之外的其他系统的管理帐户 |

部署在被监控基础设施上的安全策略不会阻止管理帐户连接到 DC 以外的资源,从而造成敏感的凭据暴露 |

CrackMapExec |

防御回避、凭据访问 |

|

危险的信任关系 |

错误配置的信任关系属性会降低目录基础设施的安全性 |

Kekeo |

横向移动、凭据访问、特权提升、防御回避 |

|

GPO 中的可逆密码 |

验证 GPO 没有包含以可逆格式存储的密码 |

SMB 密码爬虫 |

凭据访问、特权提升 |

|

运行过时操作系统的计算机 |

供应商不再支持过时的系统,这大大增加了基础设施的脆弱性 |

Metasploit |

横向移动、命令和控制 |

|

使用与 Windows 2000 之前的版本兼容的访问控制的帐户 |

Windows 2000 之前的兼容访问组的帐户成员可以绕过特定的安全措施 |

Impacket |

横向移动、 防御回避 |

|

本地管理帐户管理 |

确保使用 LAPS 集中和安全管理本地管理帐户 |

CrackMapExec |

防御回避、凭据访问、横向移动 |

|

危险的匿名用户配置 |

在被监控的 Active Directory 基础设施上激活匿名访问,造成敏感数据泄露 |

Impacket |

泄露 |

|

异常的 RODC 过滤属性 |

在某些只读域控制器上应用的过滤策略可能导致敏感信息进行缓存,从而造成特权升级 |

Mimikatz (DCShadow) |

特权提升,防御回避 |

|

缺乏对横向移动攻击场景的限制 |

尚未在被监控的 Active Directory 基础设施上激活横向移动限制,从而使攻击者能够以相同的特权级别访问一系列计算机 |

CrackMapExec |

横向移动 |

|

DC 共享中存储的明文密码 |

DC 共享上的某些文件(可被任何经过身份验证的用户访问)可能包含明文密码,从而造成特权提升 |

SMBSpider |

凭据访问、特权提升、持久性 |

|

登录脚本上的危险访问控制权限 |

计算机或用户登录期间的某些脚本具有危险的访问权限,从而造成特权提升 |

Metasploit |

横向移动、特权提升、持久性 |

|

在 GPO 中使用了危险参数 |

GPO 设置了一些危险参数(如受限组、LM 哈希计算、NTLM 身份验证级别、敏感参数等),从而造成安全漏洞 |

Responder |

发现、凭据访问、执行、持久性、特权提升、防御回避 |

|

在用户帐户控制配置中定义的危险参数 |

某些用户帐户的“用户帐户控制”属性定义了危险的参数(如 PASSWD_NOTREQD 或PARTIAL_SECRETS_ACCOUNT),这会危害该帐户的安全性 |

Mimikatz (LSADump) |

持续性、特权提升、防御回避 |

|

缺乏对安全补丁的应用 |

在 Active Directory 中注册的某个服务器最近未应用安全更新 |

Metasploit |

命令和控制权限提升、防御回避 |

|

针对用户帐户进行暴力破解尝试 |

某些用户帐户已作为暴力破解的目标 |

Patator |

凭据访问 |

|

用户帐户的 Kerberos 配置 |

某些帐户使用弱 Kerberos 配置 |

Mimikatz (Silver Ticket) |

凭据访问、特权提升 |

|

DC 上共享和存储的文件异常 |

某些域控制器用于承载不必要的文件或网络共享 |

SMBSpider |

发现、泄露 |

|

后门技术 |

说明 |

已知攻击工具 |

Mitre 攻击阵列 |

|

确保 SDProp 持久性 |

控制 adminSDHolder 对象保持在无害状态 |

Mimikatz (Golden Ticket) |

特权提升,持久性 |

|

确保 SDProp 持久性 |

验证用户的主要组尚未更改 |

BloodHound |

特权提升,持久性 |

|

验证根域对象权限 |

确保在根域对象上设置的权限是正确的 |

BloodHound |

特权提升,持久性 |

|

验证敏感的 GPO 对象和文件权限 |

确保在链接到敏感容器(例如域控制器 OU)的 GPO 对象和文件上设置的权限是正确的 |

BloodHound |

执行、特权提升、持久性 |

|

RODC KDC 帐户的危险访问权限 |

某些只读域控制器上使用的 KDC 帐户可以由非法用户帐户控制,从而造成凭据泄漏 |

Mimikatz (DCSync) |

特权提升,持久性 |

|

映射到用户帐户的敏感证书 |

某些 X509 证书存储在 altSecurityIdentities 用户帐户属性中,从而允许证书的私钥所有者以此用户身份进行身份验证 |

命令和控制、凭据访问、特权提升、持久性 |

|

|

在常规帐户上设置了危险的 Krbtgt SPN |

KDC 的服务主体名称存在于某些常规用户帐户上,从而造成 Kerberos 票证伪造 |

Mimikatz (Golden Ticket) |

特权提升,持久性 |

|

KDC 密码密码上次更改 |

KDC 帐户密码必须定期更改 |

Mimikatz (Golden Ticket) |

凭据访问、特权提升、持久性 |

|

帐户具有危险的 SID 历史记录属性 |

检查 SID 历史记录属性中使用特权 SID 的用户或计算机 |

DeathStar |

特权提升,持久性 |

|

恶意域控制器 |

确保仅将合法的域控制器服务器注册到 Active Directory 基础设施中 |

Mimikatz (DCShadow) |

执行、防御回避、特权提升、持久性 |

|

非法的 Bitlocker 密钥访问控制 |

除管理员和链接计算机外,其他人也可以访问 Active Directory 中存储的某些 Bitlocker 恢复密钥 |

ANSSI-ADCP |

凭据访问、特权提升、持久性 |

|

架构安全描述符中存在异常条目 |

Active Directory 架构已被修改,导致新的标准访问权限或对象可能危及被监控的基础设施 |

BloodHound |

特权提升,持久性 |

|

DSRM 帐户已激活 |

Active Directory 恢复帐户已被激活,从而造成凭据可能被窃取 |

Mimikatz (LSADump) |

凭据访问、泄露、防御回避、特权提升、持久性 |

|

使用智能卡时不更新身份验证哈希 |

某些使用智能卡身份验证的用户帐户没有经常性地更新其凭据哈希 |

Mimikatz (LSADump) |

持久性 |

|

用户帐户的可逆密码 |

验证没有参数以可逆格式存储密码 |

Mimikatz (DC Sync) |

凭据访问 |

|

在容器上使用明确的拒绝访问 |

某些 Active Directory 容器或 OU 定义了明确的拒绝访问,从而造成隐藏潜在的后门 |

BloodHound |

防御回避、持久性 |

AD 错误配置随时都会发生,因此时间点审核仅在开始并专注于错误配置几分钟后就被弃用,而不包括危害指标。

另一方面,Tenable Identity Exposure 是一个安全平台,可以持续扫描 AD 以发现新的缺陷和攻击,并实时提醒用户注意相关问题。

AD 安全是安全版图中的一个重要部分,而 Tenable Identity Exposure 可以无缝融入安全生态系统。

我们的 Syslog 集成可确保所有 SIEM 和大多数工单系统可以与 Tenable Identity Exposure 立即集成。 我们还为 QRadar、Splunk 和 Phantom 提供了原生应用程序。

Tenable Identity Exposure 确实非常棒,助力我们实时检测和应对 Active Directory 攻击,以及在漏洞被利用之前就加以识别并进行缓解。CISO