一种降低车间风险的实用方法

对制造车间的网络安全,大家众说纷纭,但从何处着手呢?我们简单地讨论一下攻击者为何会这样做,以及您可以采取哪些措施来加以阻止。采取这些措施的目标都在于减少风险,尽最大努力获得最佳结果。请继续阅读,深入了解有关威胁形势以及管理威胁的一些战术。

无论我们如何称呼,这种在制造业中被广泛称为 IT/OT 数字化和融合的趋势自有其优缺点。有关质量、效率和可持续性的数据越来越多,这有助于做出更快、更明智的决策。连接和新系统数量的增加也意味着传统上孤立的系统都连接起来了。在急于连接的过程中,我们扩大了攻击面,这导致安全性和安全控制措施不足以应对这种情况。在这篇博文中,我们将讨论漏洞的本质及其在车间的修复。

让我们深入、有效地探讨一下我们今天面临的威胁:

- 不良分子尝试从您身上获得钱财

- 不良分子尝试通过伤害您而从别人身上获得钱财

嗯,事情差不多就是如此。不管我们如何分析,我们需要做的预防和/或修复工作是一样的。这一切都归结为下面所总结的一套有效的防御措施。

因此,让我们深入、有效地探讨下您可以采取的防御措施:

- 您可以修复漏洞

- 您可以追踪威胁

是,就是这样。我们将对修复漏洞进行探讨,因为这是最值得花钱的地方。追踪入侵和威胁听起来非常迷人– 非常詹姆斯·邦德化的炫酷术语,我们从军方借用而来。而事情的真相是,追踪威胁和入侵的代价相当高昂,需要有全职员工 (FTE) 专门从事猎捕工作。此外,我们还可以探索攻击所带来的负面后果并快速做出响应。这种弹性在 ICS 中非常重要而且相当简单。

漏洞管理就是这样的。但请原谅我实话实说,在 OT 世界中,这一主题的探讨常常针锋相对。修复漏洞不仅仅是打补丁。否则,我不会浪费您我时间的。

那么,什么是漏洞?

美国国家标准与技术研究院 (NIST) 的定义为:“信息系统、系统安全程序、内部控制或实施中可能被威胁来源利用或触发的弱点。”

我敢打赌,大多数人都想到了 Windows系统打补丁,或许是 CVE 或 CVSS 分数的一种或另一种版本。 我会将 NIST 定义从“信息系统”修改为“系统”。 这会将 OT 包含在内,而且事实上可以是引入网络安全风险的任何事物。这样您会对漏洞有不同的看法吗?在此环境下,下面是一些常见的漏洞(如果便于您理解,可以将其称为弱点):

- 软件编码中的缺陷(其他人在编码时所犯的错误)

- 设计时没有考虑安全性的硬件和软件,例如传统设备,这在制造环境中屡见不鲜。

- 忽略安全性的配置或实施决策

- 糟糕的流程,糟糕的标准

- 对系统功能了解不足

我最看重的弱点属于上面的第三点;使用共享用户名和密码的车间计算机。另一个配置弱点的例子是,当可以使用某种方法时,许多设备根本没有身份验证。

请注意,上面的类别中,只有第一个可以通过“补丁”来修复。这里我会离题讨论下所有需要升级“补丁”的系统。”免责声明:根据需要补丁的系统的性质,打补丁流程可能会造成生产流程中断。按照这样的标准,Windows 修补程序、升级、补丁星期二上的任何补丁、控制器上的固件更新、新版软件等都在这个范围内。诚然,这是一张很大的网,但我们要从整体上看待事物。我们对打补丁产生害怕和厌恶感,对 IT 所提出的打补丁建议大声嚷嚷,开始在酒吧斗殴,怀恨在心,在会议上无休止地争论。对不起,我跑题了。下面介绍漏洞管理流程的步骤:

- 漏洞识别:系统中的漏洞是通过漏洞扫描、渗透测试或代码审查(或其他措施)检测出来的。

- 漏洞评估: 衡量攻击者利用漏洞的可能性,并确定漏洞遭利用的负面影响。

- 正式设计的程序将此称为风险量化。

- 漏洞解决方案: 缓解或修复。但两者的区别是什么?

- 修复 – 更正或移除漏洞,这一般通过补丁实现。通常 ICS 环境中各个部分都无法进行修复。在控制器中,修复几乎不可能提升您的安全态势,需要采取后续步骤进行处理。

- 缓解 – 减少、减轻或降低攻击得手的可能性,或减轻攻击得手的负面影响。这些方法通常称为补偿控制。

Tenable OT Security 如何对制造业中的网络安全专业人员提供帮助

让我们通过使用 Tenable OT Security 的安全从业人士的角度来审视上面概述的漏洞管理过程。

示例 1:

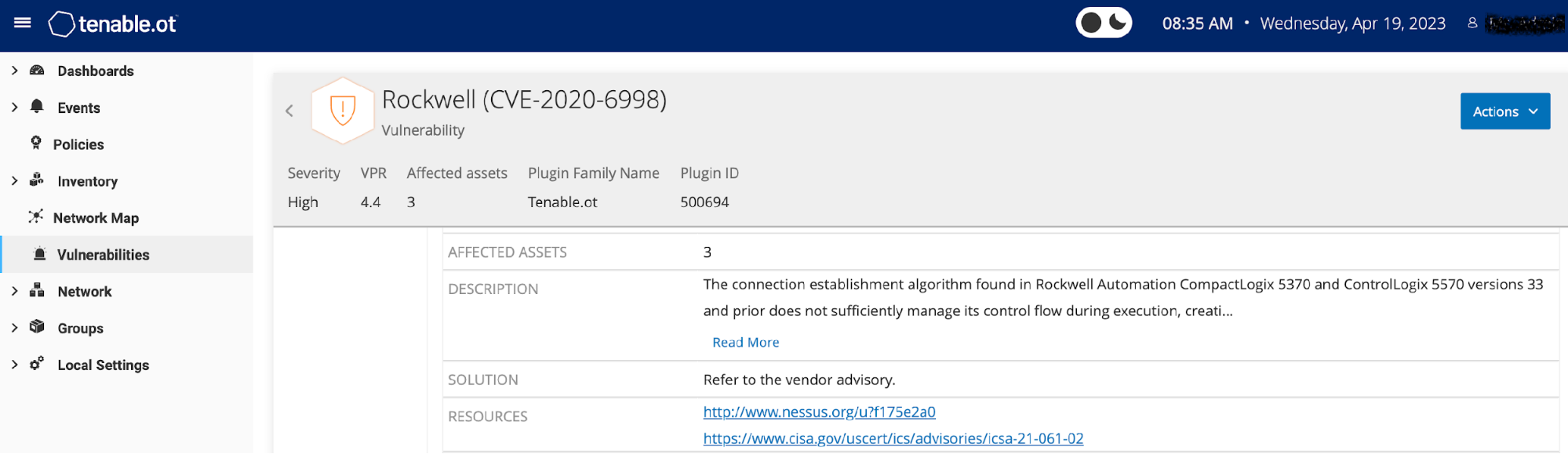

第 1 步:在此,我们继续使用 Tenable OT Security 监控和扫描制造环境。您可以看到,我们能识别 Rockwell 控制器上存在的 CVE-2020-6998 漏洞。我们不仅会识别漏洞,而且还可以使用多个修复选项。我们可以通过屏幕上的链接获得说明和资源。在下图中,我们可以看到将固件升级到版本 33.011 或更高版本的选项。

第 2 步:基于控制器运行的流程,我们可能无法采取任何措施,甚至无法进行任何改善。我为何指出修复设备可能不会有任何改善?即使像 Siemens 或 Rockwell 这样的提供商在控制器中提供身份验证方法,该方法也很少使用。因此,任何人只需使用 Studio 5000 或 TIA Portal 等制造商提供的编码工具就可以访问该设备。更甚的是,不良分子可能会访问通常用于对控制器进行编程的 Windows 工作站。我的看法是,如果没有身份验证,针对控制器的漏洞利用可能是在浪费时间。

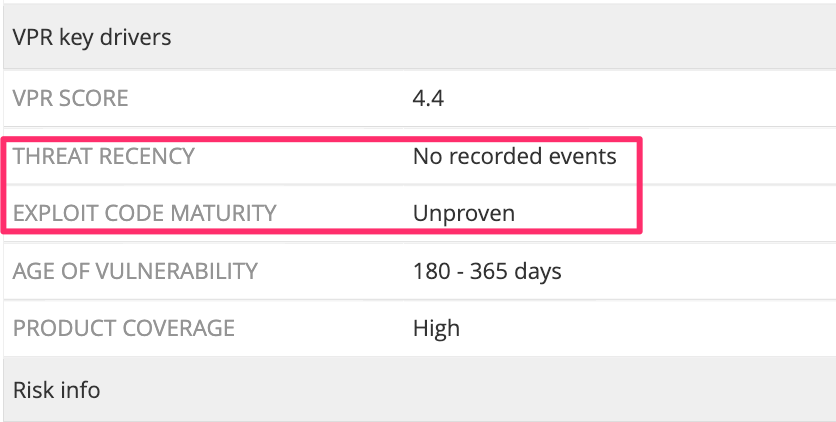

Tenable OT Security 可利用漏洞优先级评级 (VPR) 帮助用户了解漏洞的可利用性。下图是我们对此特定漏洞的研究总结,即在现实世界中没有任何已知的漏洞利用。VPR 分数很低,表示如果您的环境中存在此漏洞,也是低风险漏洞。

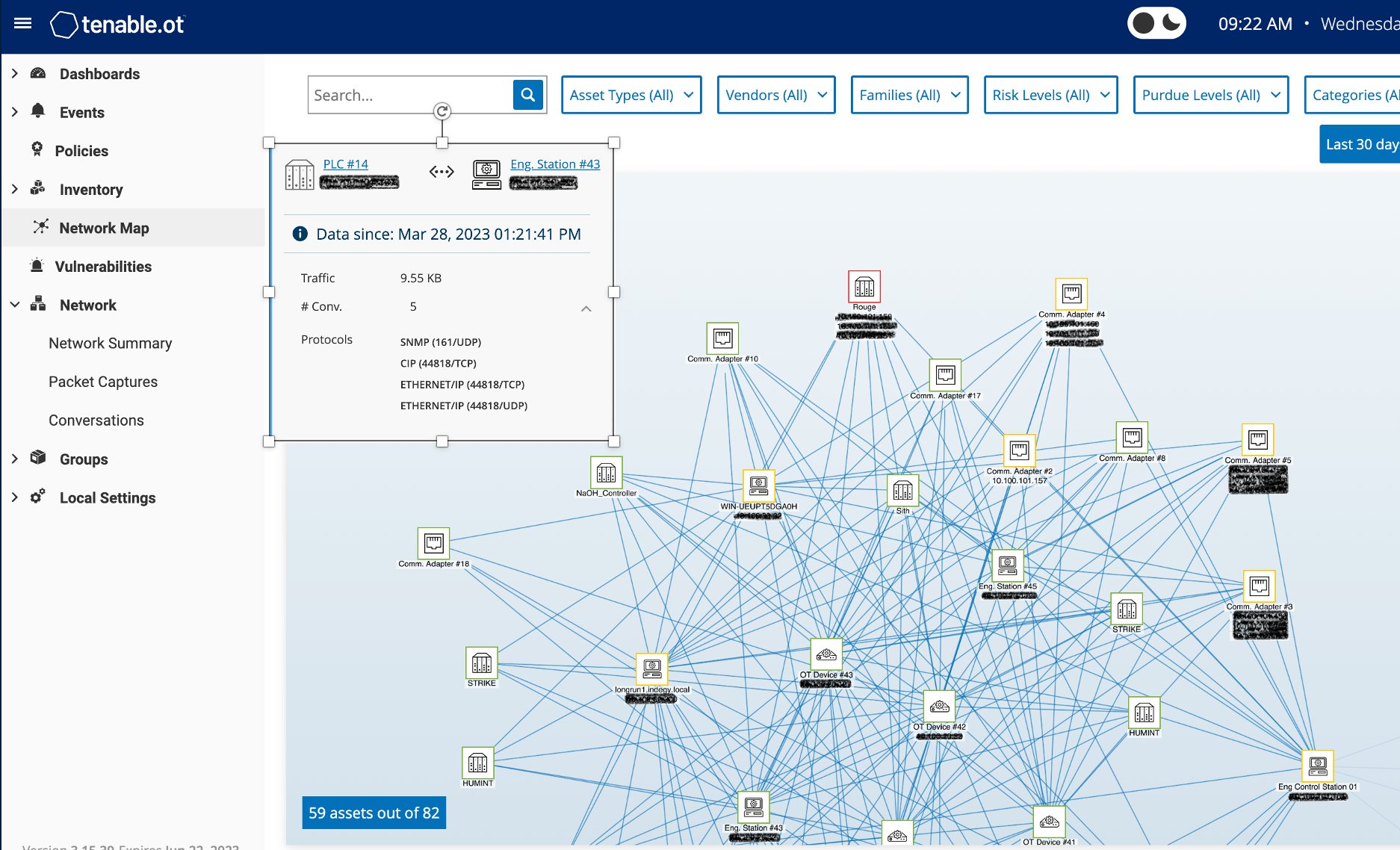

第 3 步: 基于上述评估,最佳选项是采用缓解措施。对于此例以及许多其他 Rockwell 设备而言,这意味着阻止端口 44818 上的流量流到“制造商区域之外”。

Tenable OT Security 可以为您构建一个可视网络地图,此地图会显示 ICS 网络中的所有连接及其 IP 地址。在下图中,我们可以清楚地查看需要连接的设备和不需要连接的设备,这就让编写防火墙规则这一最具挑战性的部分变得轻而易举。

利用这些信息,我们可以实施防火墙或其他网络控制器对 ICS 网络分段,这与阻止端口 44818 上的流量相比,提升一大步。我们可以限制流量,这样只有那些需要与控制器通信的设备才可以发送流量。

这里所得出的结论,有许多漏洞比这个漏洞更为重要,并且许多漏洞都被防火墙规则的应用所覆盖。因此,没有任何理由做出是否可以升级该控制器上的固件这一艰难决策,这就不需要安排停机时间来修补系统。停机时间减少就意味着为公司节省资金。

示例 2:讨论一组争议较少的漏洞,以及涵盖这些漏洞的缓解措施。在与制造业客户合作时,我很多次看到这种情况。

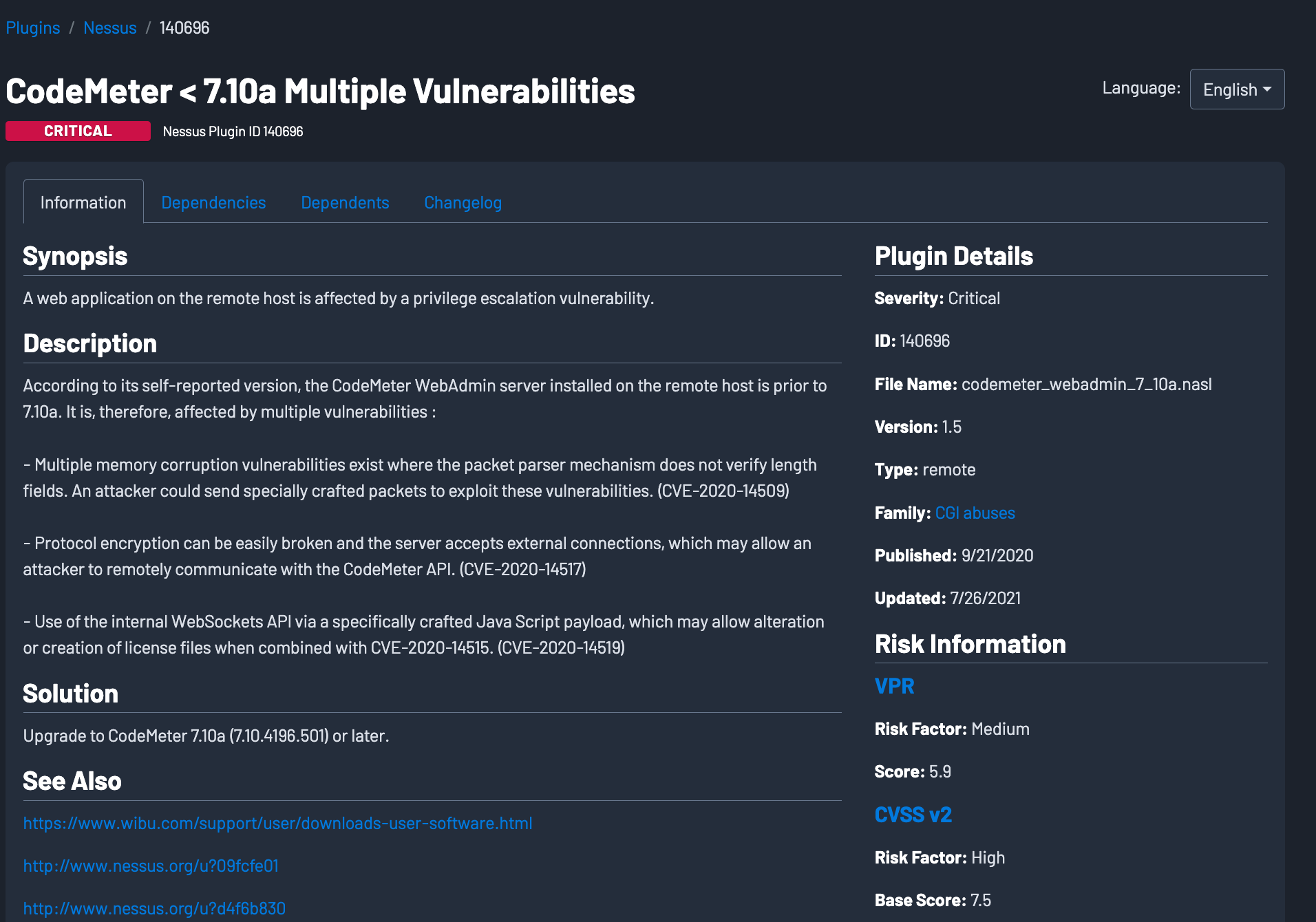

第 1 步: 我们看看 CVE-2020-16233,这是一个在 Windows 机器上运行的漏洞。Nessus 嵌在 Tenable OT Security 中,这会轻而易举地识别有漏洞的 IT 系统。此 Windows 工作站正在运行 CodeMeter 软件许可证管理程序。

第 2 步: 许多制造环境都在 OT 网络中拥有相当大数量的 IT 设备。我们针对控制器漏洞及其缓解措施的处理方式与我们针对工作站漏洞及其修复措施的处理方式完全不同。

第 3 步: 在下面的图像中,您可以看到修复选项和其他资源。尽管我们建议在开始修补过程之前确认升级是否会造成中断,但因此漏洞位于 Windows 工作站上,软件升级不太可能出现此问题。可以肯定地说,IT 系统打补丁通常比 OT 系统打补丁更容易。

制造业网络安全专业人员所要掌握的关键要点

1.针对制造业的威胁基于两个动机:

- 不良分子尝试从您身上获得钱财

- 不良分子尝试通过伤害您而从别人身上获得钱财

减少攻击得手可能性所采取的措施都是相同的。

2. 防御策略很简单,包含两个主要战术:

- 您可以修复漏洞

- 您可以追踪威胁

3. 上面两种战术都非常重要。不过,我建议采用修复漏洞的主动方法,因为资金花在此处才物有所值。弹性在 ICS 中非常重要。 漏洞管理流程的步骤为:

- 漏洞识别

- 漏洞评估

- 漏洞解决方案

- 修复

- 缓解

了解详情:

- 参加网络研讨会专家分享提高制造业 IT/OT 安全的方法

- 访问 Tenable OT Security 制造业网页

- 阅读 Tenable OT Security 制造业解决方案概要:既能保护制造业又不会影响生产率的两全之道

- 下载 Tenable OT Security 制造业白皮书:保障制造业车间安全

相关文章

- Industrial Control Systems Monitoring

- IT/OT

- OT Security