多云合规性挑战

使用过 Amazon Web Services (AWS)、Microsoft Azure 和 Google Cloud Platform (GCP) 等公有云平台的企业都了解,每个平台都有各自的特点,这种差异为保护所有云的安全带来了挑战。 在最新一期的 Tenable 云安全茶歇会系列网络研讨会中,我们详细探讨了这些挑战以及 Tenable Cloud Security 能够带来哪些助益。 下面请看本次讨论的要点。

自动化和 Terraform 等基础设施即代码工具已帮助各种规模的企业改变了在公有云中部署和管理系统的方式,但这也导致了云的扩张和错误配置,从而带来了安全隐患。 不同的团队和工作负载可能会彼此分散,很难全面了解和解决安全隐患,导致安全问题容易升级成为安全灾难。

多云的运用使得这一问题进一步恶化,多云已成为一种越来越普遍的做法,企业选择使用两个或以上的公有云平台来避免将所有鸡蛋放在一个篮子里。 虽然这种多样化有其好处,但由于各个平台的实施方式略有不同,也带来了新的安全挑战。 为了保护这些云平台的安全,通常需要专家逐一进行管理。

随着云基础设施数量的不断增长且分布越来越分散,这种做法并不能很好地进行扩展,也不实用。 在最近一期的 Tenable 云安全茶歇会系列网络研讨会上,我们与 Tenable 信息安全高级经理 Phillip Hayes 和 Tenable 安全工程高级经理 Alex Feigenson 共同讨论了其中的一些挑战以及如何实现多云合规。

自动化: 褒贬不一

Terraform、AWS CloudFormation、Dockerfiles、Helm 图表以及其他一些基础设施即代码工具可以轻松快速地自动配置系统,但也很容易创建出不符合公司安全策略的实例。

Feigenson 表示,“市面上有很多非常强大的自动化工具,企业可以从大量的工具中任意挑选,比如 Terraform 和 AWS CloudFormation,但其中很多工具都没有设置合理的默认值。”

只需区区几行 Terraform 代码就可以在几分钟内在 AWS 或 Azure 中建立一个、数百个甚至数千个实例。 有些默认设置可以安全使用,但同样可能会发现几十个不安全的默认设置。

Feigenson 表示,“也许有人从网上获取了一些 Terraform 示例代码,然后感叹,‘哦,天哪! 我刚刚在 AWS 上安装了一些机器。 这也太简单了!’ 接下来,他就会接到安全团队的警告电话。”

在云环境中发现可能让企业面临安全风险的错误配置已经困难重重,而要找出造成这些错误的原因(以及如何修复所有错误)则是一个更艰巨的挑战。 Feigenson 表示,“如果这些错误再乘以多云的复杂性,情况会变得更加糟糕。”

对于 Hayes 来说,避免这类情况的发生是他作为信息安全主管日常工作的一部分。 尤其是在过去的 10 年里,这个问题正变得越来越无可争辩。

Hayes 表示,“在这个时代,我们能够以非常低的成本和非常快的速度实现这种程度自动化,这是一件非常美好的事。 但我们也可能无意中部署了不安全的功能,或者 AWS 发布了一个我们完全不了解的新功能,导致 72 小时前还安全的功能一下子就变得不安全了。”

保护多个云的安全通常意味着需要使用多种工具

公有云供应商已经认识到了这个问题,并开发了一些工具来帮助他们的客户保护环境和其中运行的工作负载。 但随着各种资产规模的增长,需要管理多个云的安全团队不得不为每个平台配备不同的工具,而这些工具通常由每个云供应商分别提供。

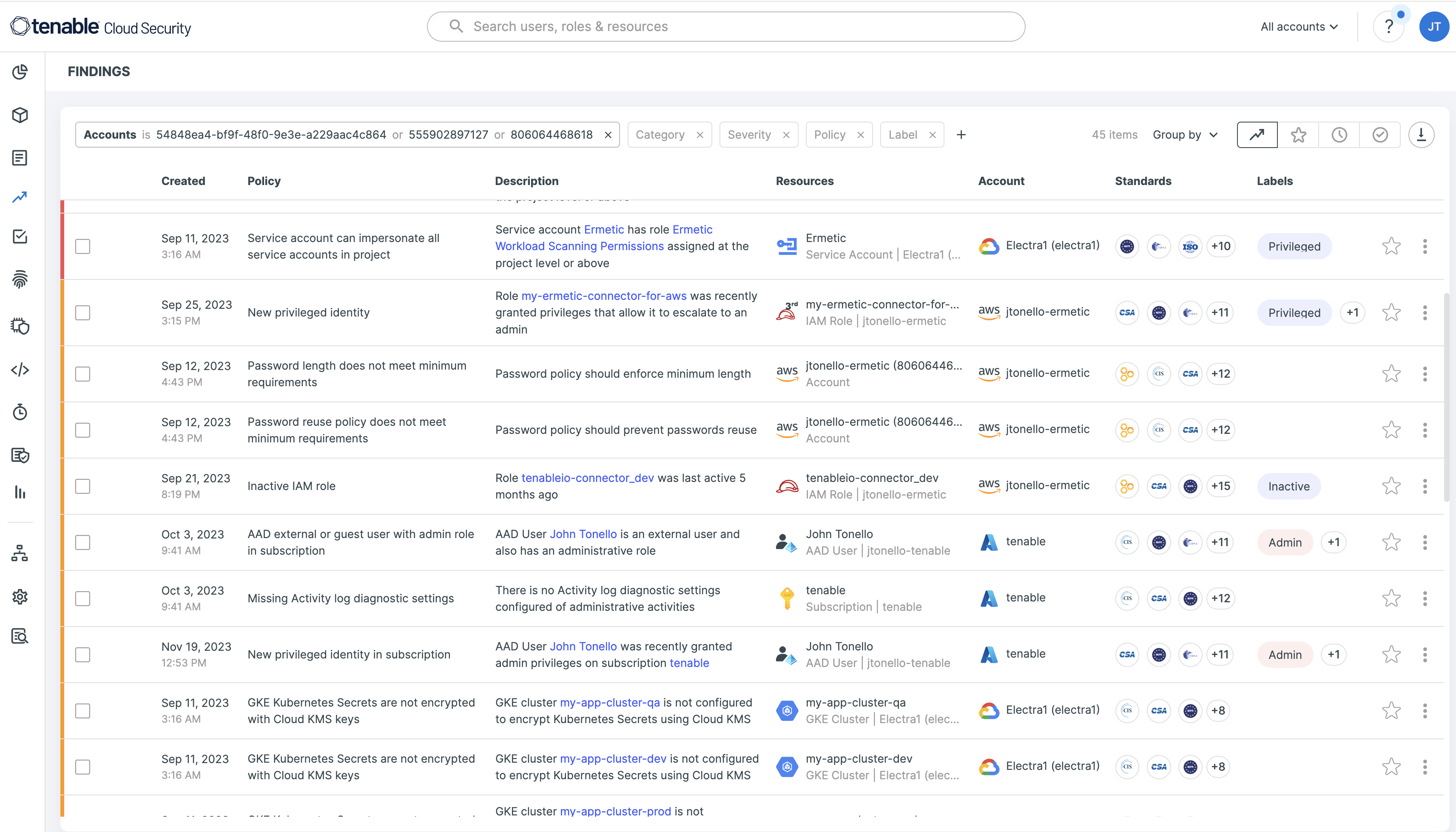

为了提高效率,Hayes 和他的团队很快就找到了最适合他们需求的工具。 他们采用了 Tenable Cloud Security(以前称为 Tenable.cs),并向 Tenable Cloud Security 工程师提供关于如何满足用户需求的反馈。Tenable Cloud Security 使用云 API 从不同的云平台收集数据、聚合数据、扫描其中的安全问题,并提供统一的结果。 该平台提供了一个跨云资源的统一对比视图,并提供了所有可能影响这些资源的安全错误配置。

Hayes 表示,“市面上的云平台数不胜数。 聚合并集中管理这些云平台很快就成为了一种刚需。”

Tenable Cloud Security 为保护多个云的安全提供了统一的界面

Tenable Cloud Security 提供了跨 AWS、Azure 和 GCP 的统一视图,因而安全团队可以查看公有云中运行的所有资产,识别最关键的问题,并通过集成的 Jira 工单和 Git 拉取请求开启修复流程。

安全团队还可以利用 1500 多个内置策略,支持多种安全框架合规性,包括互联网安全中心 (CIS)、美国国家标准与技术研究院 (NIST) 和系统与组织控制 (SOC-2) 推出的安全框架,以及《通用数据保护条例》(GDPR) 和《健康保险携带和责任法案》(HIPAA) 等法规。 通过筛选条件可以快速显示合规或不合规的云资源。

Hayes 表示,“这给我的日常工作带来了很大便利。 无论是调查一起事件,还是有人在使用资源时遇到问题,或者访问权限过高,或者不知道有些资产位于何处。 此时聚合就可以迅速发挥作用。 与一个个单独的云工具相比,聚合可以非常高效地满足我们的需求。”

他表示,Tenable Cloud Security 还可以更快、更方便地进行安全审计报告。 内置的报告功能可以为治理和合规团队提供细致的摘要。

Hayes 表示,“该功能为我们节省了大量时间,我们不必再构建工具来执行所有这些检查并显示哪些方面合规或不合规。 这是我们的一项持续性工作,我们必须不断做出应对,因此这样一款工具非常有助于提高效率。”

在此深入了解 CSPM 和 Tenable Cloud Security。

相关文章

- Cloud